So che molte persone morirebbero dalla voglia trovare un software o una app che gli permetta di hackerare la pasword del wifi, ma la realtà ti deluderà. Credimi, non esiste un software per PC o una app per il telefono che siano in grado di crackare le pasword criptate con cifrature WPA/WPA2. Ci sono centinaia di applicazioni che affermano di poter rompere la cifratura WPA, ma non scaricarle! Sono solamente truffe messe in piedi da hacker professionisti per attrarre novellini o aspiranti hacker e “hackerarli” a loro volta, oppure per aiutare i veri hacker a fare soldi rispondendo a sondaggi.

Esiste solo un modo per entrare nella rete di un'altra persona, e cioè usando un sistema operativo basato su Linux, una scheda di rete con la modalità monitor, e aircrack-ng o altri programmi simili. In ogni caso, anche con questi strumenti, crackare il Wi-Fi non è una cosa da pivelli. Per provarci avrai bisogno di una conoscenza base di come funziona l'autenticazione WPA, e di una buona familiarità con Kali Linux e i suoi strumenti. Se pensi di avere le capacità necessarie, possiamo iniziare subito:

Ecco una lista di cose di cui avrai bisogno (Requisiti):

1, Un'installazione funzionante di Kali Linux (che avrai probabilmente già portato a termine). Puoi anche scaricare VMware/virtual box su Windows per emulare Kali Linux sulla virtual box e inziare a darti da fare con l'hacking.

2, Una scheda wireless con capacità di “iniezione”.

- Dovrai avere un adattatore Wi-Fi esterno, necessario per crackare la rete Wi-Fi. Se vuoi crackare una password meno sicura, allora puoi anche usare l'adattatore wireless USB TP-LINK TL-WN722N, che è disponibile esclusivamente online.

- Se hai bisogno di un segnale con copertura maggiore e di un adattatore Wi-Fi di buona qualità, allora ti consiglio di utilizzare Alfa AWUSO36NH insieme a una buona antenna.

- Se vuoi hackerare una rete Wi-Fi con la miglior ricezione di segnale possibile, allora puoi usare l'adattatore TP-LINK TL-ANT2424B 2.4GHz 24dBi

3, Una lista di parole per tentare di crackare la password una volta che è stata agganciata.

4, Tempo e pazienza.

Se hai tutte queste cose allora rimboccati le maniche! Mettiamo alla prova la sicurezza della tua rete!

Avviso importante: Forzare l'accesso alla rete Wi-Fi di un'altra persona senza permesso è considerato un reato nella maggior parte dei paesi. Questo tutorial ha lo scopo di testare la sicurezza di rete per aumentarla, utilizzando la propria rete e il proprio router.

Primo Passo:

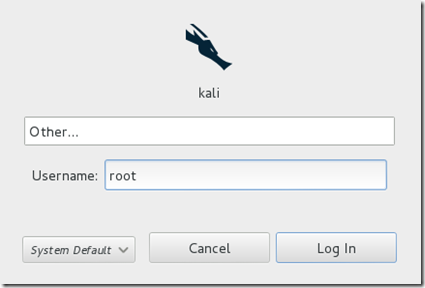

Avvia Kali Linux e fai il login, possibilmente come utente root..

Secondo Passo:

Connetti al computer l'adattatore wireless con capacità di iniezione (a meno che la scheda wireless originale del tuo computer non la supporti già). Se stai utilizzando Kali con VMware, allora potrebbe essere necessario connettere la scheda tramite l'icona ![]() nel menù dei dispositivi.

nel menù dei dispositivi.

Terzo Passo:

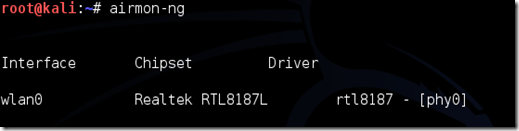

Disconnettiti da tutte le reti wireless, apri la console del Terminal e digita airmon-ng.

Apparirà una lista di tutti gli adattatori wireless che supportano la modalità monitor (al di là della capacità di iniezione). Se la lista è vuota, prova a disconnettere e riconnettere l'adattatore (se ne stai usando uno esterno) e ricontrolla che supporti la modalità monitor. Se continua a non comparire niente nella lista vuol dire che la tua scheda non supporta la modalità monitor e ne dovrai acquistare una esterna (Vedere il requisito di cui sopra). Puoi vedere che la mia scheda wireless supporta la modalità monitor e che è indicata come wlan0.

Quarto passo:

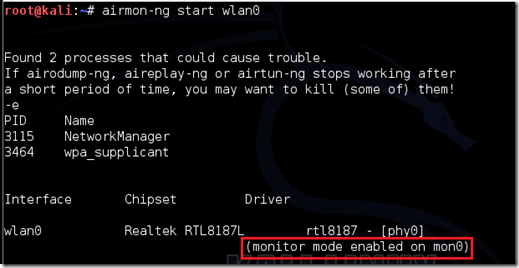

Digita airmon-ng start seguito dal nome della tua scheda wireless (il nome indicato nella lista nel passo precedente). La mia scheda wireless è indicata con wlan0, quindi scriverò: airmon-ng start wlan0.

Il messaggio : ”( modalità monitor abilitata)” indica che la scheda è stata messa in modalità monitor con successo . Segnati il nome della nuova interfaccia monitor, mon0 .

EDIT:

Un bug di Kali Linux scoperto recentemente fa settare male il canale a airmong-ng, inizializzandolo con un valore fisso di “-1“, nel momento in cui attivi per la prima volta mon0. Se ti capita questo errore, o semplicemente non ti va di rischiare, segui queste istruzioni dopo aver attivato mon0:

Digita: ifconfig [nome di interfaccia della scheda wireless] down e premi Invio. Al posto di [nome di interfaccia della scheda wireless] inserisci il nome di interfaccia con cui hai abilitato mon0 (probabilmente si chiamerà wlan0). Questa operazione impedisce alla scheda wireless di connettersi a internet, facendola focalizzare invece sulla modalità monitor.

Dopo aver disattivato mon0 (cioè dopo aver completato la sezione wireless di questa guida), dovrai attivare wlan0 (o quale che sia il nome della tua interfaccia wireless) digitando: ifconfig [nome di interfaccia della scheda wireless] e premendo Invio.

Quinto Passo:

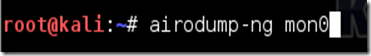

Digita airodump-ng seguito dal nome della nuova interfaccia monitor, che probabilmente sarà mon0.

Se ricevi l'errore “fixed channel –1” dai un'occhiata l'Edit sopra per risolverlo.

Sesto Passo:

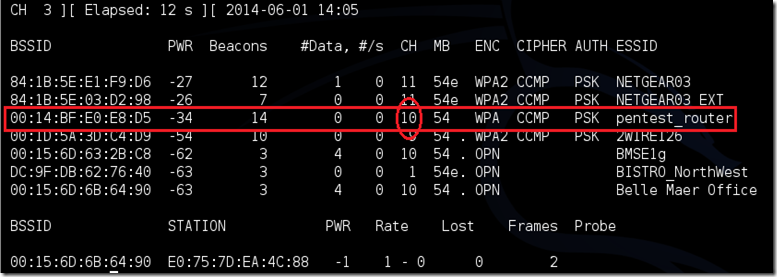

Aiorodump ora elencherà tutte le reti wireless nella tua zona, insieme a moltissime informazioni utili su di loro . Individua la tua rete o rete a cui hai il permesso di accedere un test di penetrazione. Dopo aver individuato la rete giusta sulla lista , premi Ctrl + C sulla tastiera per arrestare il processo. Segnati il nome del canale della rete di destinazione.

Settimo Passo:

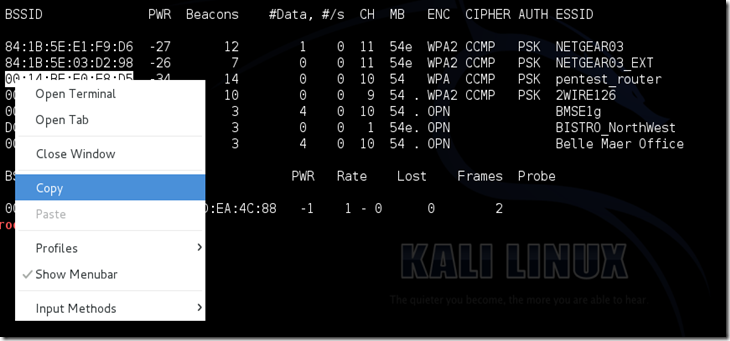

Copia il BSSID della rete che di destinazione (quella che ti interessa).

Adesso digita questo comando : airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [interfaccia del monitor].

Sostituisci [channel] con il canale del network di destinazione. Incolla la BSSID della rete al posto di [bssid], e al posto di [interfaccia del monitor] metti il nome della tua interfaccia abilitata alla modalità monitor (mon0). La parte con “-w” e la directory di destinazione specificano il posto dove airodump salverà le “4-way handshakes” intercettate (che sono necessarie a crackare la password). In questo caso sono state salvate sul Desktop, ma le puoi salvare dove vuoi.

Un comando completo e corretto dovrebbe assomigliare a questo:

airodump-ng -c 10 –bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0

Ora premi Invio.

Ottavo Passo:

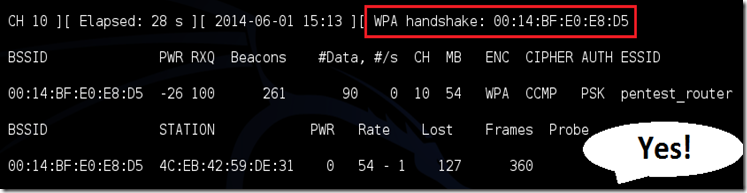

Ora airodump controllerà esclusivamente la rete di destinazione, permettendoci di carpire informazioni più specifiche a riguardo. Quello che stiamo veramente facendo è aspettare che un dispositivo si connetta o si riconnetta alla rete, costringendo il router a inviare il “four-way handshake” che dobbiamo intercettare per poter crackare la password. Inoltre, quattro file dovrebbero apparire sul desktop, ed è qui che sarà salvato l’handshake, una volta intercettato, quindi evita di eliminare i file!

Ma non stiamo davvero aspettando che un dispositivo si connetta. No, non è questo quello che farebbe un hacker impaziente. In realtà, per accelerare il processo, andremo a utilizzare un altro strumento utile, facente parte dei tools di sviluppo di aircrack, che si chiama aireplay-ng. Invece di aspettare che un dispositivo si connetta, gli hacker possono utilizzare questo strumento per costringere un dispositivo a riconnettersi con l’invio di pacchetti deauthentication (deauth) al dispositivo, facendogli credere di doversi riconnettere alla rete.

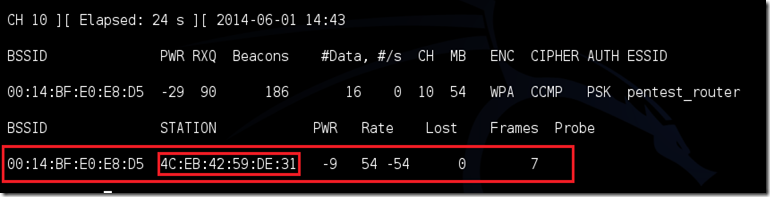

Chiaramente, per fare in modo che questo strumento funzioni , deve esserci qualcun altro connesso alla rete, quindi tieni d'occhio airodump-ng e aspetta che appaia un qualsiasi client o dispositivo. La cosa potrebbe richiedere molto tempo, o potrebbe volerci meno di un secondo. Se la lista rimane vuota dopo una lunga attesa, la rete potrebbe essere vuota in questo momento, o potresti essere troppo lontano.

In questa foto puoi vedere che un client o dispositivo è apparso sulla nostra rete, permettendoci di passare alla fase successiva.

Nono Passo:

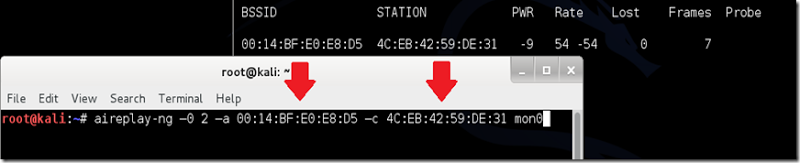

Lascia airodump-ng in esecuzione e apri un secondo terminale. In questo terminale digita questo comando:

aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0

La –0 è una scorciatoia per la modalità deauth e il 2 sta per il numero di pacchetti deauth da inviare.

-a indica la BSSID del punto d’accesso/router, sostituisci [router bssid] con il BSSID della rete di destinazione,che nel mio caso è 00:14:BF:E0:E8:D5.

-c indica la BSSID del dispositivo a cui stiamo cercando di mandare i pacchetti deauth, come dall'immagine precedente. Sostituisci il [client bssid] con il BSSID del dispositivo connesso , che verrà mostrato sotto “STATION.”

E, ovviamente, mon0 sta a indicare l'interfaccia monitor. Cambiala se la tua ha un nome diverso.

Il mio comando completo sarà quindi scritto così:

aireplay-ng –0 2 –a 00:14:BF:E0:E8:D5 –c 4C:EB:42:59:DE:31 mon0

Decimo Passo:

Cliccando invio, vedrai che aireplay-ng inizierà a spedire dei pacchetti. Se eri abbastanza vicino al client di destinazione, e il processo di deathentication ha funzionato, questo messaggio apparirà sulla schermata di airodump (che hai lasciato aperta):

Questo significa che l’handshake è stata intercettata e che la password è ora nelle mani dell'hacker – in un modo o nell'altro. Puoi chiudere il terminale aireplay-ng e premere Ctrl+C nel terminale airodump-ng per arrestare il monitoring della rete, ma non chiuderlo ancora, nel caso ti servano alcune informazioni successivamente.

Decimo Passo:

Cliccando invio, vedrai che aireplay-ng inizierà a spedire dei pacchetti. Se eri abbastanza vicino al client di destinazione, e il processo di deathentication ha funzionato, questo messaggio apparirà sulla schermata di airodump (che hai lasciato aperta):

Questo significa che l’handshake è stata intercettata e che la password è ora nelle mani dell'hacker – in un modo o nell'altro. Puoi chiudere il terminale aireplay-ng e premere Ctrl+C nel terminale airodump-ng per arrestare il monitoring della rete, ma non chiuderlo ancora, nel caso ti servano alcune informazioni successivamente.

Se non hai ricevuto il messaggio dell'handshake, significa che qualcosa è andato storto durante l'invio dei pacchetti. Sfortunatamente, ci stanno un sacco di cose che possono essere andate storte. Potresti essere troppo lontano, e tutto quello che devi fare e andare più vicino. Oppure il dispositivo a cui stai mandando il deauth potrebbe non avere una riconnessione automatica impostata – caso in cui o dovrai trovare un altro dispositivo oppure lasciare airodump acceso fino a che qualcuno o qualcosa non si connette alla rete. Se sei molto vicino alla rete, potresti provare a usare uno strumento per ingannare il Wi-Fi tipo wifi-honey, in modo da far pensare al dispositivo di essere tu il router. Tuttavia, tieni a mente che per questo tipo di operazione devi essere più vicino al dispositivo del router stesso – molto più vicino. Quindi, a meno che non ti trovi nella casa della “vittima”, non è un'operazione che suggerirei di fare.

Prendi nota però che, per quanto impegno tu ci possa mettere, ci sono molte reti WPA che molto semplicemente non possono essere crackate con questi strumenti. La rete potrebbe essere vuota, la password lunga 64 caratteri, etc.

Undicesimo Passo:

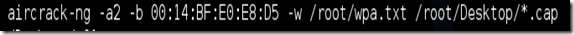

Questo conclude la parte “esterna” di questa guida. Da qui in avanti, ogni operazione sarà eseguita esclusivamente tra il tuo computer e quei quattro file salvati sul Desktop. In realtà è il file in formato .cap a essere particolarmente importante. Apri un nuovo Terminale, e digita questo comando:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

-a è il metodo che aircrack utilizzerà per crackare l'handshake; 2 sta per il metodo WPA

-b sta per BSSID, e al posto di [router bssid] scrivi la BSSID del router bersaglio, che nel mio caso è: 00:14:BF:E0:E8:D5.

-w sta per wordlist, e al posto di [path to wordlist] scrivi la directory dove hai salvato la lista di parole che hai precedentemente scaricato. Nel mio caso la lista di parole si chiama “wpa.txt” e l'ho salvata nella cartella del root.

/root/Desktop/*.cap è l'indirizzo dove è salvato il file in formato .cap, che contiene la password. Il simbolo * sta per wild card su Linux, e dal momento che sto presumendo che non ci siano altri file in formato .cap salvati sul tuo Desktop, il comando dovrebbe andare bene così com'è.

Nel mio caso, il comando completo sarà quindi scritto così:

aircrack-ng –a2 –b 00:14:BF:E0:E8:D5 –w /root/wpa.txt /root/Desktop/*.cap

Ora premi Invio.

Dodicesimo Passo:

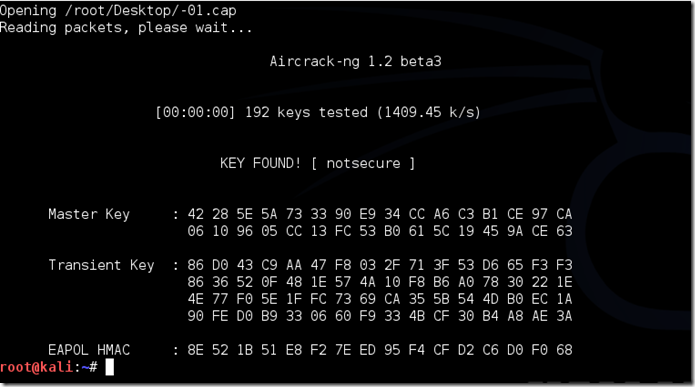

Aircrack-ng si lancerà quindi nel compito di crackare la password. Tuttavia, la crackerà esclusivamente se la password è presente nella lista di parole che hai selezionato. A volte non lo sarà. Se questo è il caso, puoi provare a usare altre liste di parole. Se non riesci proprio a trovare la password per quante liste di parole tu abbia provato, sembrerebbe che il tuo test di penetrazione non sia andato a buon fine, e che la rete è al sicuro da attacchi base che usano semplicemente la forza bruta.

Crackare la password potrebbe essere un processo abbastanza lungo – tutto dipende dalla dimensione della lista di parole. Nel mio caso si è svolto tutto molto velocemente.

Se il sintagma è nella lista di parole, allora aircrack-ng te lo farà vedere in questo modo:

La password della nostra rete-test era “notsecure”, e puoi vedere da qui che era presente nella lista di parole, ed aircrack l'ha trovata.

Se riesci a trovare la password senza una dura lotta, allora cambiala, se è la password della tua rete. Se stai invece testando la rete di qualcun altro, digli di cambiare la password il prima possibile.

Leggi di più:

Come spiare un cellulare

Migliori Cuffie in Ear

Router WIFI

Grazie!

scusami ma xchè arrivato a un certo punto,circa il settimo passo mi compare la scritta airodump-ng –help for help e nn riesco a proseguire oltre?grazie

Salve, volevo sapere come mai non mi viene salvato nessun file sul desktop

Salve,a me servirebbe una scheda wirless per poter fare ciò,volevo chiedere quali sono i requisiti minimi per la scheda di rete dato che non volevo spendere molti soldi

Ciao scusa mi potresti fare un esempio di lista di parole???